2024-cü ilin əvvəlində dünya üzrə APT hücumlarında uzaqdan idarə alətləri və “WinRAR”dakı boşluqlardan daha çox istifadə edilib

2024-cü ilin əvvəlində uzaqdan giriş xidmətləri və “Windows SmartScreen” kimi girişi tənzimləmə alətləri APT hücumları tərəfindən ən çox hədəf alınanlar arasında olub. Təcavüzkarlar həmçinin 2023-cü ildə “MS Office”ə qarşı hücumlarla yanaşı ən çox istifadə edilən “WinRAR”dakı boşluqlardan fəal şəkildə istifadə etməyə davam etdilər. Kaspersky mütəxəssisləri 2023-2024-cü ilin əvvəlləri üçün APT hücumları ilə bağlı mövcud məlumatları* təhlil etdikdən sonra bu nəticəyə gəliblər.

APT hücumu (Advanced Persistent Threat) yüksək mürəkkəbliyə malik davamlı əsasda baş verən hədəfli hücumdur. Təcavüzkarlar məxfi və ya hər hansı digər dəyərli məlumatları toplamaq və ondan öz məqsədlərinə uyğun istifadə etmək üçün daxili şəbəkəyə daxil olurlar. Onlar mümkün qədər uzun müddət özlərini gizlətməyə çalışırlar və bunun üçün mürəkkəb vasitələrdən istifadə edə bilərlər.

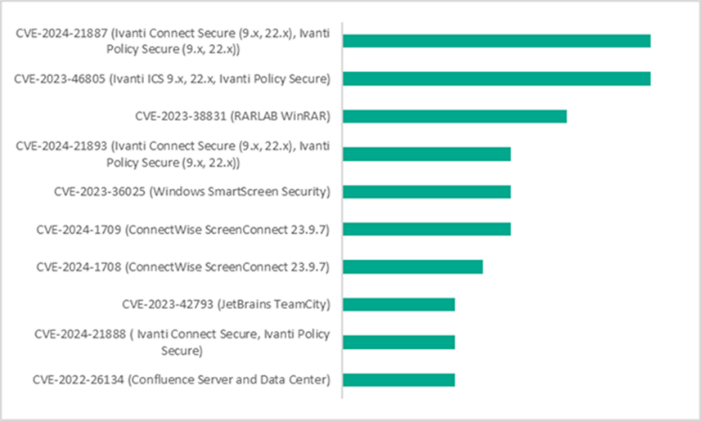

2024-cü ilin birinci rübündə təcavüzkarlar ən çox “Ivanti” kibertəhlükəsizlik və sistem idarəetmə proqram təminatındakı proqramındakı əmr daxil edilməsi (CVE-2024-21887) və autentifikasiyadan yayınma (CVE-2023-46805) boşluqlarından istifadə ediblər.

2024-cü ilin yanvar-mart aylarında APT hücumlarında istifadə edilən ən geniş yayılmış boşluqlar. Mövcud mənbələrdən əldə edilən məlumatlar

CVE-2024-21887-nin populyarlığı çox güman ki, onun yeni olması ilə bağlıdır. Təcavüzkarlar boşluqlardan adətən onların qeydiyyata alınmasından və dərc edilməsindən sonra şirkətlərin yeniləmələri buraxmağa vaxt tapmadıqları ilk həftələrdə fəal şəkildə istifadə edirlər. CVE-2023-46805 boşluğu CVE-2024-21887 ilə birlikdə istifadə edilə bilər. Üçüncü yerdə hələ 2023-cü ildə aşkar edilmiş və hələ də hədəfli hücumlarda fəal şəkildə istifadəsi davam edən “WinRAR”dakı boşluqlar dayanır. İstifadəçilər heç də həmişə şübhəli arxiv fayllarını tanıya bilmirlər və bu, təcavüzkarlar tərəfindən aktiv şəkildə istifadə edilir.

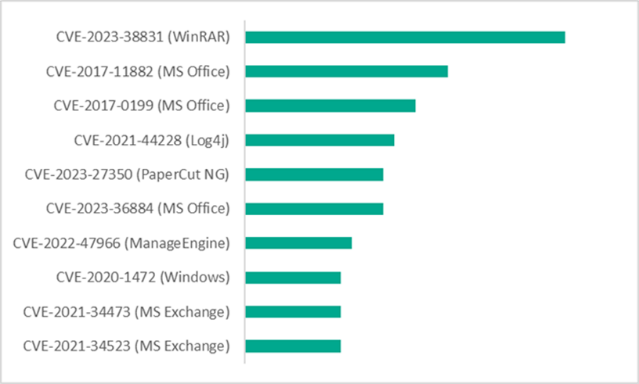

2023-cü ildə APT hücumları ən çox “WinRAR” (CVE-2023-38831) və “MSOffice” proqramlarındakı (CVE-2017-11882 və CVE-2017-0199) boşluqlardan istifadə edib.

2023-cü ildə APT hücumlarında istifadə edilən boşluqlar. Mövcud mənbələrdən alınan məlumatlar

“Ənənəvi olaraq, MS Office üçün istismarlar (exploit) APT hücumlarının yayılması baxımından birinci yerdə olub ki, bu da korporativ istifadəçilər arasında Windows əməliyyat sisteminin və onun üçün proqram təminatlarının populyarlığı ilə bağlıdır. Bununla belə, son məlumatlar bu tendensiyanın dəyişdiyini göstərir: WinRAR-dakı boşluqlar daha tez-tez istifadə olunmağa başlayıb”, – deyə Kaspersky-nin kibertəhlükəsizlik üzrə eksperti Aleksandr Kolesnikov qeyd edir.

APT hücumlarının səbəb ola biləcəyi riskləri minimuma endirmək üçün Kaspersky təşkilatlara tövsiyə edir:

- infrastruktur daxilində APT hücumları vaxtında aşkar etmək üçün boşluqların aradan qaldırılması prosesini qurmaq və yeniləmələri quraşdırmaq. Məsələn, biznes üçün Kaspersky Security və Kaspersky Vulnerability Data Feed həlləri bu işdə kömək edə bilər;

- Boşluqlar təcavüzkarlar üçün giriş nöqtəsinə çevrilməzdən əvvəl onları müəyyən etmək və aradan qaldırmaq üçün İT infrastrukturunun təhlükəsizliyinin mütəmadi olaraq qiymətləndirilməsini həyata keçirmək;

- şirkətləri geniş spektrli təhlükələrdən qorumaq üçün, məsələn, Kaspersky Symphony xəttindən hərtərəfli həllərdən istifadə etmək olar. Onlar EDR və XDR səviyyəli həllərlə real vaxt rejimində qorunma, təhdidlərin monitorinqi, araşdırma və təhdidlərə cavab verməyə kömək edir. Bu növ təhlükəsizlik məhsulları fərqli sənayeləri təmsil edən istənilən ölçüdə təşkilatlar üçün uyğundur və şirkətin ehtiyaclarından asılı olaraq daha uyğun səviyyəyə keçid imkanı təqdim edir.

Daha ətraflı məlumatı buradan oxuya bilərsiniz: Securelist.ru.

* Təhlildə 2023-cü il və 2024-cü ilin birinci rübü üçün dünya üzrə qeydiyyata alınmış CVE-lərdən istifadə edilməklə həyata keçirilən APT hücumları ilə bağlı mövcud mənbələrdən əldə edilən məlumatlardan istifadə edilib.