2024-cü ilin yanvar-mart ayları ərzində Azərbaycanda istifadəçilərin 49,37%-i kibertəhlükələrlə üzləşib

Kaspersky MDB ölkələrində kibertəhlükə mənzərəsi haqqında genişmiqyaslı hesabatını təqdim edib.

2024 və 2023-cü illərin birinci rübünu əhatə edən “MDB ölkələri üçün təhlükə mənzərəsi” hesabatında Kaspersky Cyber threat Intelligence komandası cari təhdidləri təsvir edib, taktika, texnika və hücum prosedurlarının, həmçinin kiberriskləri azaltmaq üçün vasitələrin siyahısını tərtib edib.

Azərbaycanda 2024-cü ilin yanvar-mart ayları ərzində istifadəçilərin 49,37%-i kibertəhlükələrlə üzləşib.

Fişinq hücumları ən çox bank məlumatlarına və ya maliyyə institutları ilə əlaqəli digər məxfi məlumatlara çıxış əldə etmək məqsədilə həyata keçirilib.

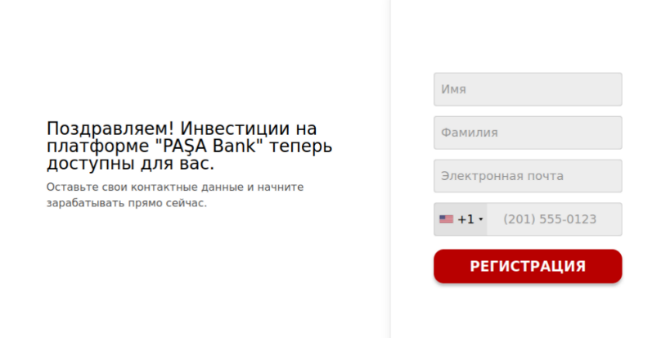

Fişinq resursunda yerləşdirilmiş səhifə nümunəsi

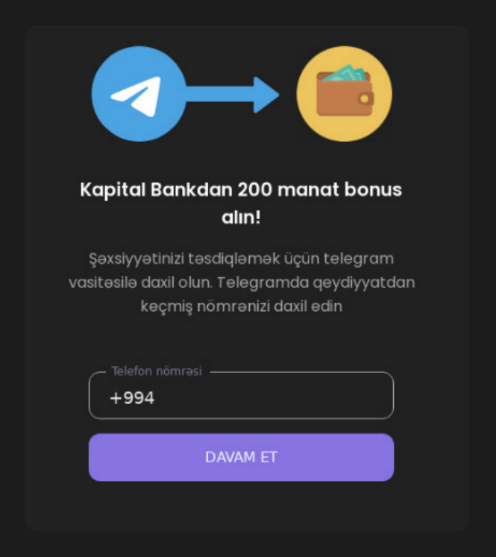

Azərbaycanda “Telegram” messencerinin fişinq və sosial mühəndislik kontekstində istifadəsi bu messencerin geniş yayılması səbəbindən getdikcə populyarlaşır. Təcavüzkarlar istifadəçini, guya bonus almaq üçün “Telegram” üzərindən daxil olmağa və şəxsiyyətini təsdiqləməyə dəvət edirlər. Beləliklə, istifadəçinin Telegram hesabı məlumatları ələ keçirilir.

Fişinq resursunda yerləşdirilmiş səhifə nümunəsi

“2024-cü ildə kibercinayətkarlar kiberhücumların effektivliyini artırmaq üçün kompleks yanaşmalardan istifadə edirlər. Konkret bir şəxsə yönəlmiş fişinq cinayətkarların şəxsində ünsiyyəti daha inandırıcı edir və onun aşkarlanmasını çətinləşdirir. Təşkilatlar üçün, xüsusilə Azərbaycan kimi ölkələr üçün artan kibertəhlükələr fonunda, insan risklərini idarə etmək, məqsədyönlü təhlükəsizlik proqramları yaratmaq vacibdir”, – deyə Kaspersky-nin Azərbaycandakı rəsmi nümayəndəsi Müşviq Məmmədov qeyd edir.

Hesabatın digər nəticələri. Son bir il yarım ərzində haktivizm (haker hücumları) təhlükəsi güclənməyə davam edib. Təcavüzkarlar açıq şəbəkədə mövcud olan hər hansı vasitələrdən istifadə edərək sənaye seçimi etmədən zəif təhlükəsizliyi olan təşkilatları hədəf alır. Eyni zamanda fidyə proqramları kimi casusluq və maddi qazanc məqsədi ilə hücum edən qrupların fəaliyyətləri fəallaşır.

Təcavüzkarlar ssenarilərini dəyişməməyi və kibertəhlükəsizlik baxımından ən az hazırlıqlı təşkilatlara hücum etməyi üstün tuturlar, məsələn, bir çox təşkilatlar tərəfindən istifadə edilən məhsullarda artıq məlum və ümumi sistem boşluqlarından istifadə edirlər.

Korporativ şəbəkələrə hücumlarda istifadə olunan boşluqlar. Ən fəal şəkildə istifadə edilən CVE-lərin (İT sistemində məlum olan boşluqlar haqqında məlumat bazası) yarıdan çoxu son onilliyin sonunda qeydə alınıb. 2023-cü ildə və 2024-cü ilin birinci rübündə ən çox yayılmış boşluq “Apache Log4j” kitabxanasında kodun uzaqdan icrasına imkan verən “CVE-2021-44228” (Log4Shell) kritik boşluğu olub. İkinci yerdə “Microsoft Windows” və “Microsoft Windows Server” sistemlərində “CVE-2019-0708” (BlueKeep) boşluğu qərarlaşıb. Kodun uzaqdan icrasına əlavə olaraq, o, həmçinin həssas məlumatları açıqlamağa, imtiyazları artırmağa və istifadəçi interfeysini ləğv etməyə imkan verir. Ən çox istifadə edilən ilk üçlüyə həmçinin “OpenSMTPD” poçt serverində kodu uzaqdan icra etmək və imtiyazları artırmaq üçün istifadə edilə bilən “CVE-2020-7247” boşluğu daxildir.

Son nöqtə cihazları vasitəsilə hücumlarda istifadə olunan boşluqlar. MDB ölkələrində korporativ cihazlara hücum etmək üçün təcavüzkarlar ən çox “7-Zip” və “WinRAR” arxivlərindəki, eləcə də “Google Chrome” brauzerindəki boşluqlardan istifadə edirlər. 2024-cü ilin birinci rübündə və 2023-cü ildə MDB ölkələrindəki təşkilatlara hücum edərkən təcavüzkarlar “7-Zip”dəki sistem nöqsanlarından istifadə ediblər (CVE-2023-31102/CVE-2023-40481 və CVE-2022-29072). Ən çox rast gəlinənlərə “WinRAR” (CVE-2023-38831) və “Google Chrome” (CVE-2023-1822/CVE-2023-1812/CVE-2023-1813 və s.) proqramlarındakı boşluqlar da daxildir. Ən aktiv şəkildə istifadə edilən boşluqlardan əksəriyyəti (10-dan 9-u) zərərli kodun uzaqdan icrasına imkan verir. Üstəlik, onların demək olar ki hamısı 2023-cü ildə qeydə alınıb.

Fidyə proqramı təhlükəsi. Təcavüzkarlar boşluqlardan, o cümlədən fidyə proqramları vasitəsilə edilən hücumlar üçün istifadə edirlər. 2024-cü ildə onlar dünya üzrə təşkilatlar üçün əsas təhlükələrdən biri olaraq qalırlar: belə hücumların sayı sabit olaraq yüksək olaraq qalır, fidyənin ümumi həcmi artır, şirkətlər isə deşifrə prosesinin çətinliyi ilə üzləşirlər.

2024-cü ilin birinci rübündə fidyə proqramlarının ən çox yayılmış üç növü** sırasına “Dcryptor”, “Lockbit” və “Conti” troyanları daxildir. Keçən ilin eyni dövründə isə ilk üçlük belə idi: “Phobos”, “Lockbit” və “Conti”.

“Hesabatı hazırlamaqda məqsədimiz mövcud kibertəhlükə mənzərəsinin ətraflı tədqiqini təqdim etmək, həmçinin düzgün strukturlaşdırılmış informasiya təhlükəsizliyi prosesləri və təcavüzkarların taktika, üsul və prosedurlarının təhlilinin kibertəhlükələrlə etibarlı mübarizə vasitəsi olaraq qaldığını bir daha nümayiş etdirmək idi. Xüsusilə, sistem boşluqlarının təşkilatlara hücumlar üçün istifadə edilməsinin qarşısını almaq üçün onların aradan qaldırılması prosesini və ya Patch Management (yamaqlardan düzgün istifadə) qurmaq vacibdir. Həmçinin təhdidləri tez müəyyən etməyə və onları aradan qaldırmağa imkan verən kompleks təhlükəsizlik həllərindən istifadə etmək lazımdır. Texniki vasitələrlə yanaşı, işçilərin rəqəmsal savadlılığının artırılmasına diqqət yetirmək lazımdır, çünki bir çox hallarda hücumlar insan amili sayəsində mümkün olur”, – deyə Kaspersky-nin təhlükələrin genişləndirilmiş tədqiqi şöbəsinin rəhbəri Nikita Nazarov qeyd edir.

Sistem boşluqlarının şirkətə hücumlarda istifadəsinin qarşısını almaq üçün Kaspersky mütəxəssisləri tövsiyə edirlər:

- sosial mühəndislik metodlarından, o cümlədən fişinqdən istifadə etməklə uğurlu hücum ehtimalını azaltmaq üçün işçilər üçün müntəzəm olaraq təlimlər keçirin. Bu işdə, məsələn, onlayn Kaspersky Automated Security Awareness Platform platforması kömək edə bilər. İnformasiya təhlükəsizliyi üzrə mütəxəssislərin bacarıqlarını genişləndirmək üçün Kaspersky ekspertlərinin müfəssəl təlimi uyğundur;

- korporativ hesabları qorumaq və onları müntəzəm olaraq yeniləmək üçün mürəkkəb və unikal şifrələrdən istifadə edin. Onları yaratmaq və saxlamaq üçün xüsusi şifrə menecerlərindən istifadə etmək tövsiyə olunur;

- mümkün olan yerlərdə çoxfaktorlu autentifikasiyanı qurun – bu, şifrələrin sındırılması və sistemə sızma ehtimalını azaldır;

- işçilər üçün giriş hüquqlarını və imtiyazları məhdudlaşdırın, tam imtiyazlı hesablardan yalnız zəruri hallarda istifadə edin;

- şəbəkəni seqmentləşdirin: kritik biznes sistemlərini müəyyənləşdirin, onları təcrid edin və onlara müvafiq təhlükəsizlik tədbirləri tətbiq edin;

- son cihazları qorumaq üçün Kaspersky Endpoint Detection and Response kimi etibarlı EDR sinif həllini quraşdırın;

- “Sandbox” texnologiyasına malik həlldən istifadə edin. Bu, zərərli proqramların iş cihazlarına, xüsusilə e-poçt qoşmaları vasitəsilə daxil olmasının qarşısını almağa kömək edəcək. Kaspersky Anti Targeted Attack həlli bu funksiyaya malikdir;

- məlum boşluqları dərhal aradan qaldırmaq üçün bütün korporativ cihazlarda əməliyyat sistemini və proqram təminatını mütəmadi olaraq yeniləyin.

- Kaspersky Vulnerability Data Feed xidmətinin köməyilə boşluqlar haqqında ətraflı məlumat əldə edə bilərsiniz;

- informasiya təhlükəsizliyi üzrə mütəxəssislərə təcavüzkarların ən son taktikaları, üsulları və prosedurları haqqında ən son məlumatlara, məsələn, Threat Intelligence xidmətlərindən istifadə etməklə çıxış təmin edin.

* Təhlil zamanı Kaspersky-nin MDB ölkələri üzrə 2023-cü il və 2024-cü ilin birinci rübünə aid şəbəkə və hostinq telemetriyası haqqında məlumatlardan istifadə edilib.